Regarding translations: My native language is English. Because this is a free and open-source hobby project which generates zero income, and translatable content is likely to change as the features and functionality supported by the project changes, it doesn't make sense for me to spend money for translations. Because I'm the sole author/developer/maintainer for the project and I'm not a ployglot, any translations I produce are very likely to contain errors. Sorry, but realistically, that won't ever change. If you find any such errors/typos/mistakes/etc, your assistance to correct them would be very much appreciated. Pull requests are invited and encouraged. Otherwise, if you find these errors too much to handle, just stick with the original English source. If a translation is irredeemably incomprehensible, let me know which, and I can delete it. If you're not sure how to perform pull requests, ask. I can help.

CIDRAM (Classless Inter-Domain Routing Access Manager) ist ein PHP-Skript gestaltete für Websites zu schützen, durch das Blockieren von IP-Adressen als Quellen von unerwünschten Verkehr angesehen, einschließlich (aber nicht beschränkt auf) Datenverkehr von nicht-menschlichen Zugang Endpunkte, Cloud-Services, spambots, Website Schaber, u.s.w. Es tut dies durch die möglichen CIDRs von IP-Adressen zu berechnen, von eingehenden Anfragen geliefert, und dann versuchen, diese gegen ihre Signaturdateien zu entsprechen (Diese Signaturdateien enthalten Listen von CIDRs von IP-Adressen als Ursachen für unerwünschte Verkehrs angesehen); Wenn Übereinstimmungen gefunden werden, die Anfragen ist blockiert.

(Beziehen auf: Was ist ein „CIDR“?).

CIDRAM COPYRIGHT 2016 und darüber hinaus GNU/GPLv2 by Caleb M (Maikuolan).

Dieses Skript ist freie Software; Sie können Sie weitergeben und/oder modifizieren unter den Bedingungen der GNU General Public License, wie von der Free Software Foundation veröffentlicht; entweder unter Version 2 der Lizenz oder (nach Ihrer Wahl) jeder späteren Version. Dieses Skript wird in der Hoffnung verteilt, dass es nützlich sein wird, allerdings OHNE JEGLICHE GARANTIE; ohne implizite Garantien für VERMARKTUNG/VERKAUF/VERTRIEB oder FÜR EINEN BESTIMMTEN ZWECK. Lesen Sie die GNU General Public License für weitere Details, in der Datei LICENSE.txt, ebenfalls verfügbar auf:

Dieses Dokument und das zugehörige Paket kann von folgenden Links kostenlos heruntergeladen werden:

Zunächst benötigen Sie eine neue Kopie von CIDRAM um damit arbeiten zu können. Sie können ein Archiv der neuesten Version von CIDRAM aus dem CIDRAM/CIDRAM-Repository herunterladen. Insbesondere benötigen Sie eine neue Kopie des „vault“-Verzeichnis (alles aus dem Archiv außer dem „vault“-Verzeichnis und seinem Inhalt kann sicher gelöscht oder ignoriert werden).

Vor v3 war es notwendig, CIDRAM irgendwo in Ihrem öffentlichen Root-Verzeichnis zu installieren, um auf das CIDRAM-Front-End zugreifen zu können. Jedoch, ab v3 ist das nicht mehr nötig, und um die Sicherheit zu maximieren und unbefugten Zugriff auf CIDRAM und seine Dateien zu verhindern, wird stattdessen empfohlen CIDRAM außerhalb Ihres öffentlichen Root-Verzeichnisses zu installieren. Es spielt keine besondere Rolle wo Sie CIDRAM installieren, solange es an einem Ort ist auf den PHP zugreifen kann, an einem einigermaßen sicheren Ort, und an einem Ort mit dem Sie zufrieden sind. Es ist auch nicht mehr erforderlich, den Name des „vault“-Verzeichnis beizubehalten, sodass Sie können „vault“ beliebig umbenennen (aber der Einfachheit halber wird es in der Dokumentation weiterhin als „vault“-Verzeichnis bezeichnet).

Wenn du bist bereit, laden Sie das „vault“-Verzeichnis hoch an den von Ihnen gewählten Ort, und stellen Sie sicher dass es die erforderlichen Berechtigungen verfügt damit PHP in das Verzeichnis schreiben kann (je nach System, manchmal müssen Sie nichts tun, oder manchmal müssen Sie CHMOD 755 auf das Verzeichnis setzen, oder wenn es Probleme mit 755 gibt, können Sie 777 versuchen, aber 777 wird nicht empfohlen da es weniger sicher ist).

Nächst, damit CIDRAM Ihre Codebasis oder CMS schützen kann, müssen Sie einen „Einstiegspunkt“ erstellen. Ein solcher Einstiegspunkt besteht aus drei Dingen:

- Einbindung der Datei „loader.php“ an geeigneter Stelle in Ihrer Codebase oder Ihrem CMS.

- Instanziierung des CIDRAM core.

- Aufruf der „protect“-Methode.

Ein einfaches Beispiel:

<?php

require_once '/path/to/the/vault/directory/loader.php';

(new \CIDRAM\CIDRAM\Core())->protect();Wenn Sie einen Apache-Webserver verwenden und Zugriff auf php.ini haben, können Sie die auto_prepend_file-Direktive verwenden um CIDRAM bei jeder PHP-Anfrage voranzustellen. In einem solchen Fall wäre der geeignetste Ort um Ihren Einstiegspunkt zu erstellen in seine eigene Datei, und Sie würden dann diese Datei bei der auto_prepend_file-Direktive zitieren.

Beispiel:

auto_prepend_file = "/path/to/your/entrypoint.php"

Oder das in der .htaccess-Datei:

php_value auto_prepend_file "/path/to/your/entrypoint.php"

In anderen Fällen wäre der geeignetste Ort zum Erstellen Ihres Einstiegspunkts der frühestmögliche Punkt in Ihrer Codebasis oder Ihrem CMS, damit er immer geladen wird wenn jemand auf eine Seite Ihrer Website zugreift. Wenn Ihre Codebasis einen „Bootstrap“ verwendet, wäre ein gutes Beispiel ganz am Anfang Ihrer „Bootstrap“-Datei. Wenn Ihre Codebasis eine zentrale Datei hat die für die Verbindung zu Ihrer Datenbank verantwortlich ist, wäre ein weiteres gutes Beispiel ganz am Anfang dieser zentralen Datei.

Da CIDRAM bei Packagist registriert ist, können Sie CIDRAM auch mittels Composer installieren.

composer require cidram/cidram

Da CIDRAM als Plugin in der WordPress Plugin Datenbank registriert ist können Sie CIDRAM direkt aus dem Plugins-Dashboard installieren. CIRDAM kann auf demselben Wege wie jedes andere Plugin installiert werden, es sind keine weiteren Schritte erforderlich.

Warnung: Die Aktualisierung von CIDRAM über das Plugins-Dashboard führt zu einer sauberen Installation! Wenn Sie Ihre Installation angepasst haben (modifizierte Konfiguration, installierte Module, u.s.w.), gehen Anpassungen bei einer Aktualisierung über das Plugins-Dashboard verloren! Protokolldateien werden dabei ebenfalls gelöscht! Um Protokolldateien und Anpassungen zu erhalten, aktualisieren Sie CIDRAM über die CIDRAM-Frontend-Aktualisierungsseite.

Es wird dringend empfohlen, dass Sie die Konfiguration Ihrer neuen Installation überprüfen. Möglicherweise möchten Sie auch zusätzliche Module oder Signaturdateien installieren, Hilfsregeln erstellen, oder andere Anpassungen vornehmen, damit Ihre Installation Ihren Anforderungen optimal entspricht. Ich empfehle die Verwendung des Front-Ends um diese Dinge zu tun.

CIDRAM sollte automatisch unerwünschte Verkehr auf Ihre Website blockieren, ohne manuelle Unterstützung erforderlich, abgesehen von seiner Erstinstallation.

Sie können Ihre Konfiguration anpassen, und Sie können welche CIDRs blockiert festlegen, durch Sie Ihre Konfigurationsdatei und/oder Signaturdateien Modifizieren.

Wenn Sie Falsch-Positivs begegnen, bitte kontaktieren Sie mich zu informieren. (Beziehen auf: Was ist ein „Falsch-Positiv“?).

CIDRAM kann manuell oder über das Frontend aktualisiert werden. CIDRAM kann auch über Composer oder WordPress aktualisiert werden, wenn es ursprünglich mit diesen Mitteln installiert wurde.

Das Frontend bietet eine bequeme und einfache Möglichkeit, für Ihre CIDRAM-Installation zu pflegen, zu verwalten und zu aktualisieren. Sie können Protokolldateien über die Protokollseite anzeigen, teilen und herunterladen, Sie können die Konfiguration über die Konfigurationsseite ändern, Sie können Komponenten über die Aktualisierungsseite installieren und deinstallieren, und Sie können Dateien in Ihrem vault über den Dateimanager hochladen, herunterladen und ändern.

Ähnlich wie Sie einen Einstiegspunkt erstellen mussten, damit CIDRAM Ihre Website schützen kann, müssen Sie auch einen Einstiegspunkt erstellen um auf das Front-End zugreifen zu können. Ein solcher Einstiegspunkt besteht aus drei Dingen:

- Einbindung der Datei „loader.php“ an geeigneter Stelle in Ihrer Codebase oder Ihrem CMS.

- Instanziierung des CIDRAM Front-End.

- Aufruf der „view“-Methode.

Ein einfaches Beispiel:

<?php

require_once '/path/to/the/vault/directory/loader.php';

(new \CIDRAM\CIDRAM\FrontEnd())->view();Die „FrontEnd“-Klasse erweitert die „Core“-Klasse, was bedeutet dass, wenn Sie möchten, Sie kannst die „protect“-Methode bevor die „view“-Methode aufrufen um potenziell unerwünschten Datenverkehr am Zugriff auf das Frontend zu hindern. Dies ist völlig optional.

Ein einfaches Beispiel:

<?php

require_once '/path/to/the/vault/directory/loader.php';

$CIDRAM = new \CIDRAM\CIDRAM\FrontEnd();

$CIDRAM->protect();

$CIDRAM->view();Der geeignetste Ort um einen Einstiegspunkt für das Front-End zu erstellen ist seine eigene dedizierte Datei. Im Gegensatz zu Ihrem zuvor erstellten Einstiegspunkt möchten Sie dass Ihren Front-End-Einstiegspunkt zugegriffen, nur direkt über die spezifische Datei in der der Einstiegspunkt vorhanden ist anfordern, daher möchten Sie weder auto_prepend_file noch .htaccess verwenden.

Nachdem Sie Ihren Front-End-Einstiegspunkt erstellt haben, verwenden Sie Ihren Browser um darauf zuzugreifen. Es sollte eine Anmeldeseite angezeigt werden. Geben Sie auf der Anmeldeseite den Standardbenutzernamen und das Standardkennwort (admin/password) ein und drücken Sie die Anmeldeschaltfläche.

Hinweis: Um unautorisierten zugriff auf das Frontend zu verhindern, sollten sie sofort nach dem ersten Login ihren Benutzernamen und Passwort ändern. Dies ist notwendig, da mithilfe des Frontend möglich ist, beliebigen PHP-Code auf Ihre Webseite hochzuladen.

Für eine optimale Sicherheit wird außerdem empfohlen, die „Zwei-Faktor-Authentifizierung“ für alle Frontend-Konten zu aktivieren (Anweisungen unten).

Anweisungen sind auf jeder Seite des Frontends vorhanden, um die richtige Verwendung und den vorgesehenen Zweck zu erläutern. Wenn Sie weitere Erklärungen oder spezielle Hilfe benötigen, wenden Sie sich bitte an den Support. Alternativ gibt es einige Videos auf YouTube, die durch Demonstration helfen könnten.

Es ist möglich, das Frontend sicherer zu machen, indem Sie die Zwei-Faktor-Authentifizierung ("2FA") aktivieren. Wenn Sie sich bei einem 2FA-aktivierten Konto eingeloggt, wird eine E-Mail an die zugehörige E-Mail-Adresse gesendet. Diese E-Mail enthält einen „2FA-Code“, den der Nutzer zusätzlich zum Benutzernamen und Passwort eingeben muss, um sich mit diesem Konto einloggen zu können. Das bedeutet, dass das Erlangen eines Kontopassworts nicht ausreicht, um ein Konto zu übernehmen, da sie auch bereits Zugriff auf die mit diesem Konto verknüpfte E-Mail-Adresse haben müssen, um den mit der Sitzung verbundenen 2FA-Code empfangen und verwenden zu können, dadurch wird das Frontend sicherer.

Um die Zwei-Faktor-Authentifizierung zu aktivieren, verwenden Sie zunächst die Frontend-Aktualisierungsseite, um die PHPMailer-Komponente zu installieren. CIDRAM verwendet PHPMailer zum Senden von E-Mails.

Nachdem Sie PHPMailer installiert haben, müssen Sie die Konfigurationsdirektiven für PHPMailer über die CIDRAM-Konfigurationsseite oder Konfigurationsdatei ausfüllen. Weitere Informationen zu diesen Konfigurationsanweisungen finden Sie im Konfigurationsabschnitt dieses Dokuments. Nachdem Sie die PHPMailer-Konfigurationsdirektiven gefüllt haben, setzen Sie enable_two_factor auf true. Die Zwei-Faktor-Authentifizierung sollte jetzt aktiviert sein.

Nächst, müssen Sie eine E-Mail-Adresse mit einem Konto verknüpfen, damit CIDRAM bei der Einloggen mit diesem Konto weiß, wohin die 2FA-Codes gesendet werden müssen. Um dies zu tun, verwenden Sie die E-Mail-Adresse als Nutzername für das Konto (wie [email protected]), oder formatieren sie den Nutzernamen wie in Emails üblich (wie Foo Bar <[email protected]>).

Hinweis: Besonders wichtig ist hier der Schutz Ihres Vault vor unbefugtem Zugriff (z.B., durch die Stärkung der Sicherheit Ihres Servers und die Einschränkung der öffentlichen Zugriffsrechte), da ein unbefugter Zugriff auf Ihre Konfigurationsdatei (die in Ihrem Vault gespeichert ist), Ihre Einstellungen für ausgehenden SMTP (einschließlich SMTP-Benutzername und Passwort) gefährden könnte. Sie sollten sicherstellen, dass Ihr Vault ordnungsgemäß gesichert ist, bevor Sie die Zwei-Faktor-Authentifizierung aktivieren. Wenn dies nicht möglich ist, sollten Sie zumindest ein neues E-Mail-Konto erstellen, das speziell für diesen Zweck vorgesehen ist, um die mit freiliegenden SMTP-Einstellungen verbundenen Risiken zu verringern.

Nachfolgend finden Sie eine Liste der Variablen in der Konfigurationsdatei (config.yml) mit einer kurzen Beschreibung ihrer Funktionen.

Konfiguration (v3)

│

├───general

│ stages [string]

│ fields [string]

│ timezone [string]

│ time_offset [int]

│ time_format [string]

│ ipaddr [string]

│ http_response_header_code [int]

│ silent_mode [string]

│ silent_mode_response_header_code [int]

│ lang [string]

│ lang_override [bool]

│ numbers [string]

│ emailaddr [string]

│ emailaddr_display_style [string]

│ ban_override [int]

│ default_dns [string]

│ default_algo [string]

│ statistics [string]

│ force_hostname_lookup [bool]

│ allow_gethostbyaddr_lookup [bool]

│ disabled_channels [string]

│ default_timeout [int]

│ sensitive [string]

│ email_notification_address [string]

│ email_notification_name [string]

│ email_notification_when [string]

├───components

│ ipv4 [string]

│ ipv6 [string]

│ modules [string]

│ imports [string]

│ events [string]

├───logging

│ standard_log [string]

│ apache_style_log [string]

│ serialised_log [string]

│ error_log [string]

│ outbound_request_log [string]

│ report_log [string]

│ truncate [string]

│ log_rotation_limit [int]

│ log_rotation_action [string]

│ log_banned_ips [bool]

│ log_sanitisation [bool]

├───frontend

│ frontend_log [string]

│ signatures_update_event_log [string]

│ max_login_attempts [int]

│ theme [string]

│ magnification [float]

│ custom_header [string]

│ custom_footer [string]

│ remotes [string]

│ enable_two_factor [bool]

├───signatures

│ shorthand [string]

│ default_tracktime [string]

│ infraction_limit [int]

│ tracking_override [bool]

│ conflict_response [int]

├───verification

│ search_engines [string]

│ social_media [string]

│ other [string]

│ adjust [string]

├───recaptcha

│ usemode [int]

│ lockip [bool]

│ lockuser [bool]

│ sitekey [string]

│ secret [string]

│ expiry [float]

│ recaptcha_log [string]

│ signature_limit [int]

│ api [string]

│ show_cookie_warning [bool]

│ show_api_message [bool]

│ nonblocked_status_code [int]

├───hcaptcha

│ usemode [int]

│ lockip [bool]

│ lockuser [bool]

│ sitekey [string]

│ secret [string]

│ expiry [float]

│ hcaptcha_log [string]

│ signature_limit [int]

│ api [string]

│ show_cookie_warning [bool]

│ show_api_message [bool]

│ nonblocked_status_code [int]

├───legal

│ pseudonymise_ip_addresses [bool]

│ privacy_policy [string]

├───template_data

│ theme [string]

│ magnification [float]

│ css_url [string]

│ block_event_title [string]

│ captcha_title [string]

│ custom_header [string]

│ custom_footer [string]

├───rate_limiting

│ max_bandwidth [string]

│ max_requests [int]

│ precision_ipv4 [int]

│ precision_ipv6 [int]

│ allowance_period [string]

│ exceptions [string]

│ segregate [bool]

├───supplementary_cache_options

│ prefix [string]

│ enable_apcu [bool]

│ enable_memcached [bool]

│ enable_redis [bool]

│ enable_pdo [bool]

│ memcached_host [string]

│ memcached_port [int]

│ redis_host [string]

│ redis_port [int]

│ redis_timeout [float]

│ redis_database_number [int]

│ pdo_dsn [string]

│ pdo_username [string]

│ pdo_password [string]

└───bypasses

used [string]

Allgemeine Konfiguration (jede Kernkonfiguration, die nicht zu anderen Kategorien gehört).

- Kontrollen für die Phasen der Ausführungskette (ob aktiviert, ob Fehler protokolliert, u.s.w.).

stages

├─Tests ("Signaturdatei-Tests ausführen")

├─Modules ("Module ausführen")

├─SearchEngineVerification ("Suchmaschinenverifizierung ausführen")

├─SocialMediaVerification ("Social-Media-Verifizierung ausführen")

├─OtherVerification ("Andere Verifizierung ausführen")

├─Aux ("Hilfsregeln ausführen")

├─Tracking ("IP-Tracking ausführen")

├─RL ("Ratenbegrenzung ausführen")

├─CAPTCHA ("Richten die CAPTCHAs ein (blockierte Anfragen)")

├─Reporting ("Berichterstattung ausführen")

├─Statistics ("Statistiken aktualisieren")

├─Webhooks ("Webhooks ausführen")

├─PrepareFields ("Bereiten Felder für Ausgabe und Protokolle")

├─Output ("Ausgabe generieren (blockierte Anfragen)")

├─WriteLogs ("In Protokolle schreiben (blockierte Anfragen)")

├─Terminate ("Die Anfrage beenden (blockierte Anfragen)")

├─AuxRedirect ("Umleitung nach Hilfsregeln")

└─NonBlockedCAPTCHA ("Richten die CAPTCHAs ein (non-blockierte Anfragen)")

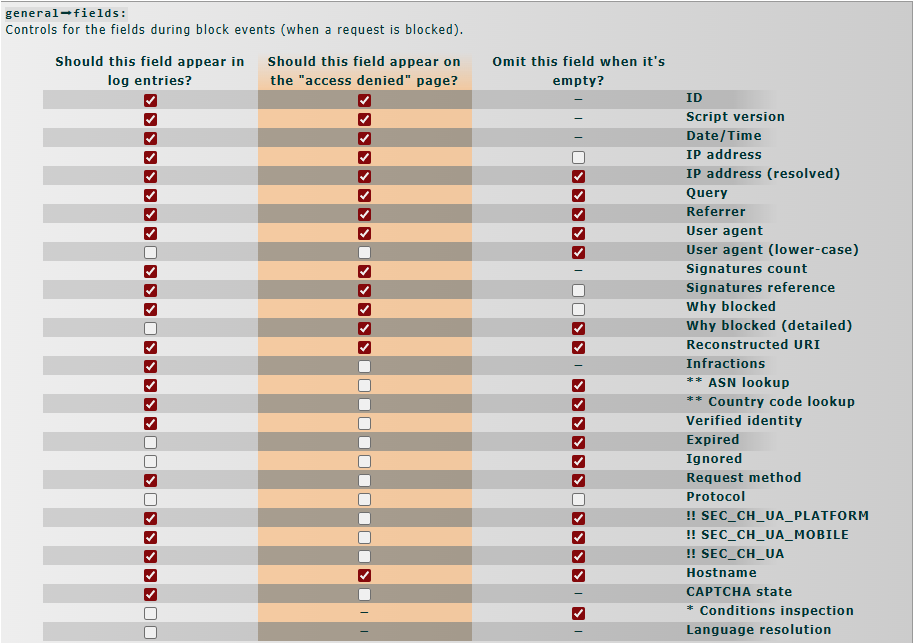

- Kontrollen für die Felder während Blockereignissen (wenn eine Anfrage blockiert wird).

fields

├─ID ("ID")

├─ScriptIdent ("Script-Version")

├─DateTime ("Datum/Uhrzeit")

├─IPAddr ("IP-Adresse")

├─IPAddrResolved ("IP-Adresse (aufgelöst)")

├─Query ("Abfrage/Query")

├─Referrer ("Referrer")

├─UA ("Benutzeragent")

├─UALC ("Benutzeragent (kleingeschrieben)")

├─SignatureCount ("Zählung den Signaturen")

├─Signatures ("Referenz für den Signaturen")

├─WhyReason ("Warum blockierte")

├─ReasonMessage ("Warum blockierte (detailliert)")

├─rURI ("Rekonstruierte URI")

├─Infractions ("Verstöße")

├─ASNLookup ("** ASN-Suche")

├─CCLookup ("** Ländercode-Suche")

├─Verified ("Verifizierte Identität")

├─Expired ("Abgelaufen")

├─Ignored ("Ignoriert")

├─Request_Method ("Methode anfordern")

├─Protocol ("Protokoll")

├─SEC_CH_UA_PLATFORM ("!! SEC_CH_UA_PLATFORM")

├─SEC_CH_UA_MOBILE ("!! SEC_CH_UA_MOBILE")

├─SEC_CH_UA ("!! SEC_CH_UA")

├─Hostname ("Hostname")

├─CAPTCHA ("Status der CAPTCHA")

├─Inspection ("* Überprüfung der Bedingungen")

└─ClientL10NAccepted ("Sprachauflösung")

- Nur zum Debuggen von Hilfsregeln vorgesehen. Blockierten Benutzern nicht angezeigt.

** Erfordert ASN-Lookup-Funktionalität (z.B., über das IP-API-Modul oder BGPView-Modul).

!! Dies ist ein Client-Hinweis mit niedriger Entropie. Client-Hinweise sind eine neue, experimentelle Webtechnologie, die noch nicht von allen Browsern und wichtigen Clients allgemein unterstützt wird. Sehen: Sec-CH-UA - HTTP | MDN. Client-Hinweise können für das Fingerprinting nützlich sein, aber da sie nicht allgemein unterstützt werden, sollte man weder davon ausgehen dass sie in Anfragen vorhanden sind, noch sich darauf verlassen (d.h., eine Blockierung aufgrund ihrer Abwesenheit ist keine gute Idee).

- Gibt welche Zeitzone verwendet werden soll an (z.B., Africa/Cairo, America/New_York, Asia/Tokyo, Australia/Perth, Europe/Berlin, Pacific/Guam, u.s.w.). Damit PHP dies automatisch für Sie erledigt, geben Sie „SYSTEM“ an.

timezone

├─SYSTEM ("System Standard-Zeitzone verwenden.")

├─UTC ("UTC")

└─…Andere

- Zeitzonenversatz in Minuten.

- Das Datumsformat verwendet von CIDRAM. Zusätzliche Optionen können auf Anfrage hinzugefügt werden.

time_format

├─{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} {tz} ("{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} {tz}")

├─{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} ("{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss}")

├─{Day}, {dd} {Mon} {yyyy} ("{Day}, {dd} {Mon} {yyyy}")

├─{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} ("{yyyy}.{mm}.{dd} {hh}:{ii}:{ss}")

├─{yyyy}.{mm}.{dd} ("{yyyy}.{mm}.{dd}")

├─{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} ("{yyyy}-{mm}-{dd} {hh}:{ii}:{ss}")

├─{yyyy}-{mm}-{dd} ("{yyyy}-{mm}-{dd}")

├─{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} ("{yyyy}/{mm}/{dd} {hh}:{ii}:{ss}")

├─{yyyy}/{mm}/{dd} ("{yyyy}/{mm}/{dd}")

├─{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} ("{dd}.{mm}.{yyyy} {hh}:{ii}:{ss}")

├─{dd}.{mm}.{yyyy} ("{dd}.{mm}.{yyyy}")

├─{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} ("{dd}-{mm}-{yyyy} {hh}:{ii}:{ss}")

├─{dd}-{mm}-{yyyy} ("{dd}-{mm}-{yyyy}")

├─{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} ("{dd}/{mm}/{yyyy} {hh}:{ii}:{ss}")

├─{dd}/{mm}/{yyyy} ("{dd}/{mm}/{yyyy}")

├─{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} ("{mm}.{dd}.{yyyy} {hh}:{ii}:{ss}")

├─{mm}.{dd}.{yyyy} ("{mm}.{dd}.{yyyy}")

├─{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} ("{mm}-{dd}-{yyyy} {hh}:{ii}:{ss}")

├─{mm}-{dd}-{yyyy} ("{mm}-{dd}-{yyyy}")

├─{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} ("{mm}/{dd}/{yyyy} {hh}:{ii}:{ss}")

├─{mm}/{dd}/{yyyy} ("{mm}/{dd}/{yyyy}")

├─{yy}.{mm}.{dd} {hh}:{ii}:{ss} {tz} ("{yy}.{mm}.{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}.{mm}.{dd} {hh}:{ii}:{ss} ("{yy}.{mm}.{dd} {hh}:{ii}:{ss}")

├─{yy}.{mm}.{dd} ("{yy}.{mm}.{dd}")

├─{yy}-{mm}-{dd} {hh}:{ii}:{ss} {tz} ("{yy}-{mm}-{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}-{mm}-{dd} {hh}:{ii}:{ss} ("{yy}-{mm}-{dd} {hh}:{ii}:{ss}")

├─{yy}-{mm}-{dd} ("{yy}-{mm}-{dd}")

├─{yy}/{mm}/{dd} {hh}:{ii}:{ss} {tz} ("{yy}/{mm}/{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}/{mm}/{dd} {hh}:{ii}:{ss} ("{yy}/{mm}/{dd} {hh}:{ii}:{ss}")

├─{yy}/{mm}/{dd} ("{yy}/{mm}/{dd}")

├─{dd}.{mm}.{yy} {hh}:{ii}:{ss} {tz} ("{dd}.{mm}.{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}.{mm}.{yy} {hh}:{ii}:{ss} ("{dd}.{mm}.{yy} {hh}:{ii}:{ss}")

├─{dd}.{mm}.{yy} ("{dd}.{mm}.{yy}")

├─{dd}-{mm}-{yy} {hh}:{ii}:{ss} {tz} ("{dd}-{mm}-{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}-{mm}-{yy} {hh}:{ii}:{ss} ("{dd}-{mm}-{yy} {hh}:{ii}:{ss}")

├─{dd}-{mm}-{yy} ("{dd}-{mm}-{yy}")

├─{dd}/{mm}/{yy} {hh}:{ii}:{ss} {tz} ("{dd}/{mm}/{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}/{mm}/{yy} {hh}:{ii}:{ss} ("{dd}/{mm}/{yy} {hh}:{ii}:{ss}")

├─{dd}/{mm}/{yy} ("{dd}/{mm}/{yy}")

├─{mm}.{dd}.{yy} {hh}:{ii}:{ss} {tz} ("{mm}.{dd}.{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}.{dd}.{yy} {hh}:{ii}:{ss} ("{mm}.{dd}.{yy} {hh}:{ii}:{ss}")

├─{mm}.{dd}.{yy} ("{mm}.{dd}.{yy}")

├─{mm}-{dd}-{yy} {hh}:{ii}:{ss} {tz} ("{mm}-{dd}-{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}-{dd}-{yy} {hh}:{ii}:{ss} ("{mm}-{dd}-{yy} {hh}:{ii}:{ss}")

├─{mm}-{dd}-{yy} ("{mm}-{dd}-{yy}")

├─{mm}/{dd}/{yy} {hh}:{ii}:{ss} {tz} ("{mm}/{dd}/{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}/{dd}/{yy} {hh}:{ii}:{ss} ("{mm}/{dd}/{yy} {hh}:{ii}:{ss}")

├─{mm}/{dd}/{yy} ("{mm}/{dd}/{yy}")

├─{yyyy}年{m}月{d}日 {hh}時{ii}分{ss}秒 ("{yyyy}年{m}月{d}日 {hh}時{ii}分{ss}秒")

├─{yyyy}年{m}月{d}日 {hh}:{ii}:{ss} {tz} ("{yyyy}年{m}月{d}日 {hh}:{ii}:{ss} {tz}")

├─{yyyy}年{m}月{d}日 ("{yyyy}年{m}月{d}日")

├─{yy}年{m}月{d}日 {hh}時{ii}分{ss}秒 ("{yy}年{m}月{d}日 {hh}時{ii}分{ss}秒")

├─{yy}年{m}月{d}日 {hh}:{ii}:{ss} {tz} ("{yy}年{m}月{d}日 {hh}:{ii}:{ss} {tz}")

├─{yy}年{m}月{d}日 ("{yy}年{m}月{d}日")

├─{yyyy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초 ("{yyyy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초")

├─{yyyy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz} ("{yyyy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz}")

├─{yyyy}년 {m}월 {d}일 ("{yyyy}년 {m}월 {d}일")

├─{yy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초 ("{yy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초")

├─{yy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz} ("{yy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz}")

├─{yy}년 {m}월 {d}일 ("{yy}년 {m}월 {d}일")

├─{yyyy}-{mm}-{dd}T{hh}:{ii}:{ss}{t:z} ("{yyyy}-{mm}-{dd}T{hh}:{ii}:{ss}{t:z}")

├─{d}. {m}. {yyyy} ("{d}. {m}. {yyyy}")

└─…Andere

Platzhalter – Erläuterung – Beispiel basierend auf 2024-04-30T18:27:49+08:00.

{yyyy} – Das Jahr – Z.B., 2024.

{yy} – Das abgekürzte Jahr – Z.B., 24.

{Mon} – Der abgekürzte Name des Monats (auf Englisch) – Z.B., Apr.

{mm} – Der Monat mit führenden Nullen – Z.B., 04.

{m} – Der Monat – Z.B., 4.

{Day} – Der abgekürzte Name des Tages (auf Englisch) – Z.B., Tue.

{dd} – Der Tag mit führenden Nullen – Z.B., 30.

{d} – Der Tag – Z.B., 30.

{hh} – Die Stunde mit führenden Nullen (verwendet 24-Stunden-Zeit) – Z.B., 18.

{h} – Die Stunde (verwendet 24-Stunden-Zeit) – Z.B., 18.

{ii} – Die Minute mit führenden Nullen – Z.B., 27.

{i} – Die Minute – Z.B., 27.

{ss} – Die Sekunde mit führenden Nullen – Z.B., 49.

{s} – Die Sekunde – Z.B., 49.

{tz} – Die Zeitzone (ohne Doppelpunkt) – Z.B., +0800.

{t:z} – Die Zeitzone (mit Doppelpunkt) – Z.B., +08:00.

- Ort der IP-Adresse der aktuellen Verbindung im gesamten Datenstrom (nützlich für Cloud-Services). Standardeinstellung = REMOTE_ADDR. ACHTUNG: Ändern Sie diesen Wert nur, wenn Sie wissen, was Sie tun!

ipaddr

├─HTTP_INCAP_CLIENT_IP ("HTTP_INCAP_CLIENT_IP (Incapsula)")

├─HTTP_CF_CONNECTING_IP ("HTTP_CF_CONNECTING_IP (Cloudflare)")

├─CF-Connecting-IP ("CF-Connecting-IP (Cloudflare)")

├─HTTP_X_FORWARDED_FOR ("HTTP_X_FORWARDED_FOR (Cloudbric)")

├─X-Forwarded-For ("X-Forwarded-For (Squid)")

├─Forwarded ("Forwarded")

├─REMOTE_ADDR ("REMOTE_ADDR (Standardeinstellung)")

└─…Andere

Siehe auch:

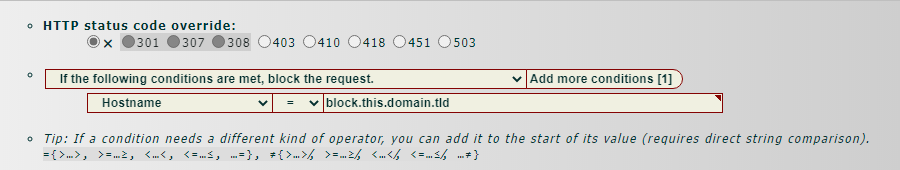

- Welche HTTP-Status-Message sollte CIDRAM senden, wenn Anfragen blockiert werden?

http_response_header_code

├─200 (200 OK): Wenigsten robust, aber benutzerfreundlichsten. Automatisierte Anfragen

│ werden dies höchstwahrscheinlich als erfolgreich interpretieren.

├─403 (403 Forbidden (Verboten)): Robuster, aber weniger benutzerfreundlich. Empfohlen für die meisten

│ allgemeinen Umstände.

├─410 (410 Gone (Gegangen)): Beim Auflösen von Falsch-Positive können Probleme auftreten, aufgrund

│ einiger Browser diese Statusmeldung zwischenspeichern und keine

│ nachfolgenden Anfragen senden, selbst nachdem sie entsperrt wurden. Kann in

│ einigen Kontexten für bestimmte Arten von Datenverkehr am besten sein.

├─418 (418 I'm a teapot (Ich bin eine Teekanne)): Bezieht sich auf einen Aprilscherz (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). Es ist sehr

│ unwahrscheinlich, dass es von einem Client, Bot, Browser, oder anderem

│ verstanden wird. Zur Unterhaltung und Bequemlichkeit bereitgestellt, aber

│ nicht allgemein empfohlen.

├─451 (451 Unavailable For Legal Reasons (Aus rechtlichen Gründen nicht verfügbar)): Empfohlen beim Blockieren vor allem aus rechtlichen Gründen. Nicht in

│ anderen Kontexten empfohlen.

└─503 (503 Service Unavailable (Dienst nicht verfügbar)): Robustesten, aber wenigsten benutzerfreundlich. Empfohlen wenn Sie

angegriffen werden, oder wenn Sie mit extrem hartnäckigem unerwünschtem

Datenverkehr umgehen.

- Anstatt die „Zugriff verweigert“ Meldung auszugeben, sollte CIDRAM leise die Zugriffe umleiten? Wenn ja, geben Sie den Speicherort an auf welchen die Zugriffe umgeleitet werden sollen. Wenn nein, diese Variable leer lassen.

- Welche HTTP-Status-Message sollte CIDRAM senden, wenn blockierte Zugriffsversuche stillschweigend umgeleitet werden?

silent_mode_response_header_code

├─301 (301 Moved Permanently (Dauerhaft umgezogen)): Weist den Client an, dass die Weiterleitung DAUERHAFT ist, und die

│ Anfragemethode der Weiterleitung KANN sich von der der ursprünglichen

│ Anfrage unterscheiden.

├─302 (302 Found (Gefunden)): Weist den Client an, dass die Weiterleitung TEMPORÄR ist, und die

│ Anfragemethode der Weiterleitung KANN sich von der der ursprünglichen

│ Anfrage unterscheiden.

├─307 (307 Temporary Redirect (Temporäre Weiterleitung)): Weist den Client an, dass die Weiterleitung TEMPORÄR ist, und die

│ Anfragemethode der Weiterleitung kann NICHT sich von der der ursprünglichen

│ Anfrage unterscheiden.

└─308 (308 Permanent Redirect (Permanente Weiterleitung)): Weist den Client an, dass die Weiterleitung DAUERHAFT ist, und die

Anfragemethode der Weiterleitung kann NICHT sich von der der ursprünglichen

Anfrage unterscheiden.

Egal was wir dem Client sagen, Es ist wichtig zu bedenken, dass wir letztendlich keine Kontrolle darüber haben, was der Client tut, und es gibt keine Garantie dafür, dass der Client unseren Anweisungen Folge leistet.

- Gibt die Standardsprache für CIDRAM an.

lang

├─af ("Afrikaans")

├─ar ("العربية")

├─bg ("Български")

├─bn ("বাংলা")

├─bs ("Bosanski")

├─ca ("Català")

├─cs ("Čeština")

├─de ("Deutsch")

├─en ("English (AU/GB/NZ)")

├─en-CA ("English (CA)")

├─en-US ("English (US)")

├─es ("Español")

├─fa ("فارسی")

├─fr ("Français")

├─gl ("Galego")

├─gu ("ગુજરાતી")

├─he ("עברית")

├─hi ("हिंदी")

├─hr ("Hrvatski")

├─id ("Bahasa Indonesia")

├─it ("Italiano")

├─ja ("日本語")

├─ko ("한국어")

├─lv ("Latviešu")

├─ml ("മലയാളം")

├─mr ("मराठी")

├─ms ("Bahasa Melayu")

├─nl ("Nederlandse")

├─no ("Norsk")

├─pa ("ਪੰਜਾਬੀ")

├─pl ("Polski")

├─pt-BR ("Português (Brasil)")

├─pt-PT ("Português (Europeu)")

├─ro ("Română")

├─ru ("Русский")

├─sv ("Svenska")

├─sr ("Српски")

├─ta ("தமிழ்")

├─th ("ภาษาไทย")

├─tr ("Türkçe")

├─uk ("Українська")

├─ur ("اردو")

├─vi ("Tiếng Việt")

├─zh-Hans ("中文(简体)")

└─zh-Hant ("中文(傳統)")

- Nach HTTP_ACCEPT_LANGUAGE lokalisieren wann möglich? True = Ja [Standardeinstellung]; False = Nein.

- Wie willst du Nummern anzeigen? Wählen Sie das Beispiel aus, das Ihnen am besten entspricht.

numbers

├─Arabic-1 ("١٢٣٤٥٦٧٫٨٩")

├─Arabic-2 ("١٬٢٣٤٬٥٦٧٫٨٩")

├─Arabic-3 ("۱٬۲۳۴٬۵۶۷٫۸۹")

├─Arabic-4 ("۱۲٬۳۴٬۵۶۷٫۸۹")

├─Armenian ("Ճ̅Ի̅Գ̅ՏՇԿԷ")

├─Base-12 ("4b6547.a8")

├─Base-16 ("12d687.e3")

├─Bengali-1 ("১২,৩৪,৫৬৭.৮৯")

├─Burmese-1 ("၁၂၃၄၅၆၇.၈၉")

├─China-1 ("123,4567.89")

├─Chinese-Simplified ("一百二十三万四千五百六十七点八九")

├─Chinese-Simplified-Financial ("壹佰贰拾叁萬肆仟伍佰陆拾柒点捌玖")

├─Chinese-Traditional ("一百二十三萬四千五百六十七點八九")

├─Chinese-Traditional-Financial ("壹佰貳拾叄萬肆仟伍佰陸拾柒點捌玖")

├─Fullwidth ("1234567.89")

├─Geez ("፻፳፫፼፵፭፻፷፯")

├─Hebrew ("א׳׳ב׳קג׳יד׳ךסז")

├─India-1 ("12,34,567.89")

├─India-2 ("१२,३४,५६७.८९")

├─India-3 ("૧૨,૩૪,૫૬૭.૮૯")

├─India-4 ("੧੨,੩੪,੫੬੭.੮੯")

├─India-5 ("೧೨,೩೪,೫೬೭.೮೯")

├─India-6 ("౧౨,౩౪,౫౬౭.౮౯")

├─Japanese ("百万二十万三万四千五百六十七・八九分")

├─Javanese ("꧑꧒꧓꧔꧕꧖꧗.꧘꧙")

├─Khmer-1 ("១.២៣៤.៥៦៧,៨៩")

├─Lao-1 ("໑໒໓໔໕໖໗.໘໙")

├─Latin-1 ("1,234,567.89")

├─Latin-2 ("1 234 567.89")

├─Latin-3 ("1.234.567,89")

├─Latin-4 ("1 234 567,89")

├─Latin-5 ("1,234,567·89")

├─Mayan ("𝋧𝋮𝋦𝋨𝋧.𝋱𝋰")

├─Mongolian ("᠑᠒᠓᠔᠕᠖᠗.᠘᠙")

├─NoSep-1 ("1234567.89")

├─NoSep-2 ("1234567,89")

├─Odia ("୧୨୩୪୫୬୭.୮୯")

├─Roman ("M̅C̅C̅X̅X̅X̅I̅V̅DLXVII")

├─SDN-Dwiggins ("4E6,547;X8")

├─SDN-Pitman ("4↋6,547;↊8")

├─Tamil ("௲௲௨௱௲௩௰௲௪௲௫௱௬௰௭")

├─Thai-1 ("๑,๒๓๔,๕๖๗.๘๙")

├─Thai-2 ("๑๒๓๔๕๖๗.๘๙")

└─Tibetan ("༡༢༣༤༥༦༧.༨༩")

- Wenn Sie möchten, können Sie hier eine E-Mail-Adresse angeben, geben auf den Benutzern wenn sie blockiert, für Unterstützung für den Fall dass sie ist blockiert versehentlich oder im fehler. WARNUNG: Jede E-Mail-Adresse die Sie hier angeben wird sicherlich durch Spambots erworben werden im Zuge ihrer Verwendung hier, und so, es wird dringend empfohlen, wenn Sie hier eine E-Mail-Adresse angeben, dass die E-Mail-Adresse die Sie hier angeben, eine Einwegadresse ist, und/oder eine Adresse die Sie nichts dagegen haben Spam (mit anderen Worten, möchten Sie wahrscheinlich nicht Ihre primären persönlichen oder primären geschäftlichen E-Mail-Adressen verwenden).

- Wie möchten Sie die E-Mail-Adresse für die Nutzer anzeigen?

emailaddr_display_style

├─default ("Klickbarer Link")

└─noclick ("Nicht klickbarer Text")

- Überschreiben „http_response_header_code“ wenn „infraction_limit“ überschritten wird? 200 = Nicht überschreiben [Standardeinstellung]. Andere Werte entsprechen den verfügbaren Werten für „http_response_header_code“.

ban_override

├─200 (200 OK): Wenigsten robust, aber benutzerfreundlichsten. Automatisierte Anfragen

│ werden dies höchstwahrscheinlich als erfolgreich interpretieren.

├─403 (403 Forbidden (Verboten)): Robuster, aber weniger benutzerfreundlich. Empfohlen für die meisten

│ allgemeinen Umstände.

├─410 (410 Gone (Gegangen)): Beim Auflösen von Falsch-Positive können Probleme auftreten, aufgrund

│ einiger Browser diese Statusmeldung zwischenspeichern und keine

│ nachfolgenden Anfragen senden, selbst nachdem sie entsperrt wurden. Kann in

│ einigen Kontexten für bestimmte Arten von Datenverkehr am besten sein.

├─418 (418 I'm a teapot (Ich bin eine Teekanne)): Bezieht sich auf einen Aprilscherz (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). Es ist sehr

│ unwahrscheinlich, dass es von einem Client, Bot, Browser, oder anderem

│ verstanden wird. Zur Unterhaltung und Bequemlichkeit bereitgestellt, aber

│ nicht allgemein empfohlen.

├─451 (451 Unavailable For Legal Reasons (Aus rechtlichen Gründen nicht verfügbar)): Empfohlen beim Blockieren vor allem aus rechtlichen Gründen. Nicht in

│ anderen Kontexten empfohlen.

└─503 (503 Service Unavailable (Dienst nicht verfügbar)): Robustesten, aber wenigsten benutzerfreundlich. Empfohlen wenn Sie

angegriffen werden, oder wenn Sie mit extrem hartnäckigem unerwünschtem

Datenverkehr umgehen.

- Eine Liste von DNS-Servern, die für Hostnamen-Lookups verwendet werden sollen. ACHTUNG: Ändern Sie diesen Wert nur, wenn Sie wissen, was Sie tun!

FAQ. Was kann ich für „default_dns“ verwenden?

- Definiert den Algorithmus für alle zukünftigen Passwörter und Sitzungen.

default_algo

├─PASSWORD_DEFAULT ("PASSWORD_DEFAULT")

├─PASSWORD_BCRYPT ("PASSWORD_BCRYPT")

├─PASSWORD_ARGON2I ("PASSWORD_ARGON2I")

└─PASSWORD_ARGON2ID ("PASSWORD_ARGON2ID (PHP >= 7.3.0)")

- Kontrollen für welche statistischen Informationen nachverfolgt werden sollen.

statistics

├─Blocked-IPv4 ("Anfragen blockiert – IPv4")

├─Blocked-IPv6 ("Anfragen blockiert – IPv6")

├─Blocked-Other ("Anfragen blockiert – Andere")

├─Banned-IPv4 ("Anfragen verbannt – IPv4")

├─Banned-IPv6 ("Anfragen verbannt – IPv6")

├─Passed-IPv4 ("Anfragen erlaubt – IPv4")

├─Passed-IPv6 ("Anfragen erlaubt – IPv6")

├─Passed-Other ("Anfragen erlaubt – Andere")

├─CAPTCHAs-Failed ("CAPTCHA versucht – Gescheitert!")

├─CAPTCHAs-Passed ("CAPTCHA versucht – Gelungen!")

├─Reported-IPv4-OK ("An externe APIs gemeldete Anfragen – IPv4 – OK")

├─Reported-IPv4-Failed ("An externe APIs gemeldete Anfragen – IPv4 – Gescheitert")

├─Reported-IPv6-OK ("An externe APIs gemeldete Anfragen – IPv6 – OK")

└─Reported-IPv6-Failed ("An externe APIs gemeldete Anfragen – IPv6 – Gescheitert")

Hinweis: Ob Statistiken für Hilfsregeln verfolgt werden sollen, kann auf der Seite „Hilfsregeln“ kontrolliert werden.

- Hostnamen-Suchen werden normalerweise auf einer „wie benötigt“-Basis durchgeführt, können jedoch für alle Anforderungen erzwungen werden. Dies kann nützlich sein, um detailliertere Informationen in der Protokolldateien bereitzustellen, aber auch kann sich leicht negativ auf die Performance auswirken. Erzwinge Hostnamen-Suche? True = Ja; False = Nein [Standardeinstellung].

- gethostbyaddr-Suche erlauben, wenn UDP nicht verfügbar ist? True = Ja [Standardeinstellung]; False = Nein.

Hinweis: IPv6-Lookups funktionieren auf einigen 32-Bit-Systemen möglicherweise nicht richtig.

- Dies kann verwendet werden, um zu verhindern, dass CIDRAM beim Senden von Anforderungen bestimmte Kanäle verwendet (z.B., beim Aktualisieren, beim Abrufen von Komponentenmetadaten, u.s.w.).

disabled_channels

├─GitHub ("GitHub")

├─BitBucket ("BitBucket")

└─GoogleDNS ("GoogleDNS")

- Standardzeitlimit für externe Anforderungen? Standardeinstellung = 12 Sekunden.

- Eine Liste von Pfaden die als vertrauliche Seiten betrachtet werden sollen. Jeder aufgelistete Pfad wird bei Bedarf mit dem rekonstruierten URI verglichen. Ein Pfad, der mit einem Schrägstrich beginnt, wird als Literal behandelt und ab der Pfadkomponente der Anforderung abgeglichen. Andernfalls wird ein Pfad, der mit einem nicht alphanumerischen Zeichen beginnt, und mit demselben Zeichen (oder demselben Zeichen plus einem optionalen „i“-Flag) endet, als regulärer Ausdruck behandelt. Jede andere Art von Pfad wird als Literal behandelt, und kann mit jedem Teil des URI abgeglichen. Ob ein Pfad als sensible Seite betrachtet wird, kann sich auf das Verhalten einiger Module auswirken, aber hat ansonsten keine Auswirkungen.

- Wenn Sie Benachrichtigungen von CIDRAM per E-Mail wünschen, z.B., wenn bestimmte Hilfsregeln ausgelöst werden, hier können Sie die Empfängeradresse für diese Benachrichtigungen angeben.

- Wenn Sie Benachrichtigungen von CIDRAM per E-Mail wünschen, z.B., wenn bestimmte Hilfsregeln ausgelöst werden, hier können Sie den Empfängernamen für diese Benachrichtigungen angeben.

- Wann sollen Benachrichtigungen nach der Generierung gesendet werden.

email_notification_when

├─Immediately ("Sofort.")

├─After24Hours ("Nach 24 Stunden, gebündelt (oder bei manueller Auslösung, z.B., über Cron).")

└─ManuallyOnly ("Nur bei manueller Auslösung (z.B., über Cron).")

Konfiguration zur Aktivierung und Deaktivierung der von CIDRAM verwendeten Komponenten. Wird normalerweise von der Update-Seite ausgefüllt, aber kann auch von hier aus verwaltet werden, um eine genauere Kontrolle zu haben und für benutzerdefinierte Komponenten die von der Update-Seite nicht erkannt werden.

- IPv4-Signaturdateien.

- IPv6-Signaturdateien.

- Module.

- Importe. Wird normalerweise verwendet um die Konfigurationsinformationen einer Komponente an CIDRAM zu liefern.

- Ereignishandler. Wird normalerweise verwendet um das interne Verhalten von CIDRAM zu ändern oder um zusätzliche Funktionen bereitzustellen.

Konfiguration im Zusammenhang mit der Protokollierung (mit Ausnahme der Konfiguration die für andere Kategorien gilt).

- Name einer Datei in welcher Menschenlesbar alle blockierten zugriffsversuche protokolliert werden. Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Name einer Apache-Stil-Datei in welcher alle blockierten zugriffsversuche protokolliert werden. Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Name einer Datei zu protokollieren alle blockierten Zugriffsversuche (Format ist serialisiert). Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Einer Datei zum Protokollieren aller erkannten Fehler, die nicht schwerwiegend sind. Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Eine Datei zum Protokollieren der Ergebnisse aller ausgehenden Anforderungen. Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Eine Datei zum Protokollieren aller an externe APIs gesendeten Berichte. Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Protokolldateien kürzen wenn diese eine bestimmte Größe erreichen? Wert ist die maximale Größe in B/KB/MB/GB/TB, die eine Protokolldatei erreichen kann, bevor sie gekürtzt wird. Der Standardwert von 0KB deaktiviert die Kürzung (Protokolldateien können unbegrenzt wachsen). Beachten: Gilt für einzelne Protokolldateien! Die Größe der Protokolldateien gilt nicht in der Summe aller Protokolldateien.

- Die Protokollrotation begrenzt die Anzahl der Protokolldateien, die gleichzeitig vorhanden sein dürfen. Wenn neue Protokolldateien erstellt werden, und wenn die Gesamtzahl der Protokolldateien den angegebenen Limit überschreitet, wird die angegebene Aktion ausgeführt. Sie können hier das gewünschte Limit angeben. Ein Wert von 0 deaktiviert die Protokollrotation.

- Die Protokollrotation begrenzt die Anzahl der Protokolldateien, die gleichzeitig vorhanden sein sollten. Wenn neue Protokolldateien erstellt werden, und wenn die Gesamtzahl der Protokolldateien den angegebenen Limit überschreitet, wird die angegebene Aktion ausgeführt. Sie können hier die gewünschte Aktion angeben.

log_rotation_action

├─Delete ("Löschen Sie die ältesten Protokolldateien, bis das Limit nicht mehr überschritten wird.")

└─Archive ("Zuerst archivieren, und dann löschen Sie die ältesten Protokolldateien, bis das Limit nicht mehr überschritten wird.")

- Sollen auch blockierte Anfragen von verbannten IPs protokolliert werden? True = Ja [Standardeinstellung]; False = Nein.

- Wenn Sie die Frontend Protokolldateien-Seite verwenden, um Protokolldaten anzuzeigen, saniert CIDRAM die Protokolldaten vor der Anzeige, um Benutzer vor XSS-Angriffen und anderen potenziellen Bedrohungen zu schützen, die Protokolldaten enthalten könnten. Standardmäßig werden Daten während der Protokollierung jedoch nicht saniert. Dadurch wird sichergestellt, dass die Protokolldaten genau aufbewahrt werden, um eine eventuell erforderliche heuristische oder forensische Analyse zu unterstützen. Falls jedoch ein Benutzer versucht, Protokolldaten mit externen Werkzeuge zu lesen, und wenn diese externen Werkzeuge keinen eigenen Sanierungsprozess durchführen, der Benutzer könnte XSS-Angriffen ausgesetzt sein. Bei Bedarf können Sie das Standardverhalten mithilfe dieser Konfigurationsanweisung ändern. True = Sanieren der Daten, wenn der Daten protokolliert (Daten werden weniger genau aufbewahrt, jedoch das XSS-Risiko ist geringer). False = Sanieren der Daten nicht, wenn der Daten protokolliert (Daten werden genauer aufbewahrt, jedoch das XSS-Risiko ist höher) [Standardeinstellung].

Konfiguration für das Front-End.

- Datei für die Protokollierung von Frontend Anmelde-Versuchen. Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Einer Datei zum Protokollieren wenn Signaturen über das Front-End aktualisiert werden. Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Maximale Anzahl der Versucht zum Anmelden (Frontend). Standardeinstellung = 5.

- Standard-Thema für das Front-End zu verwenden.

theme

├─default ("Default")

├─bluemetal ("Blue Metal")

├─fullmoon ("Full Moon")

├─moss ("Moss")

├─primer ("Primer")

├─primerdark ("Primer Dark")

├─rbi ("Red-Blue Inverted")

├─slate ("Slate")

└─…Andere

- Schriftvergrößerung. Standardeinstellung = 1.

- Als HTML ganz am Anfang aller Frontend-Seiten eingefügt. Dies kann nützlich sein, wenn Sie auf allen solchen Seiten ein Website-Logo, einen personalisierten Header, Skripte, oder ähnliches einfügen möchten.

- Als HTML ganz am Unten aller Frontend-Seiten eingefügt. Dies kann nützlich sein, wenn Sie auf allen solchen Seiten einen rechtlichen Hinweis, einen Kontaktlink, Geschäftsinformationen, oder ähnliches einfügen möchten.

- Eine Liste der Adressen an denen der Updater Komponenten-Metadaten abruft. Dies muss möglicherweise beim Upgrade auf eine neue Hauptversion oder beim Erwerb einer neuen Quelle für Updates angepasst werden, aber sollte unter normalen Umständen in Ruhe gelassen werden.

- Diese Direktive bestimmt, ob 2FA für Frontend-Konten verwendet werden soll.

Konfiguration für Signaturen, Signaturdateien, Module, u.s.w.

- Kontrollen für was mit einer Anfrage zu tun wenn es gibt eine positive Übereinstimmung mit einer Signatur die die angegebenen Kurzwörter verwendet.

shorthand

├─Attacks ("Angriffe")

├─Bogon ("⁰ Bogon-IP")

├─Cloud ("Cloud-Service")

├─Generic ("Generisches")

├─Legal ("¹ Gesetzliche")

├─Malware ("Malware")

├─Proxy ("² Proxy-Service")

├─Spam ("Spam")

├─Banned ("³ Verbannt")

├─BadIP ("³ Ungültige IP")

├─RL ("³ Rate begrenzt")

├─Conflict ("³ Konflikt")

└─Other ("⁴ Andere")

0. Wenn Ihre Website Zugriff über LAN oder localhost benötigt, blockieren Sie dies nicht. Andernfalls können Sie dies blockieren.

1. Keine der Standard-Signaturdateien verwendet dies, aber es wird trotzdem unterstützt für in dem Fall es für einige Benutzer nützlich sein könnte.

2. Wenn Sie möchten dass Benutzer können über Proxys auf Ihre Website zugreifen können, blockieren Sie dies nicht. Andernfalls können Sie dies blockieren.

3. Die direkte Verwendung in Signaturen wird nicht unterstützt, aber es kann unter bestimmten Umständen auf andere Weise aufgerufen werden.

4. Dies bezieht auf Fälle, in denen Kurzwörter überhaupt nicht verwendet werden, oder von CIDRAM nicht erkannt werden.

Eine pro Signature. Eine Signatur kann mehrere Profile aufrufen, aber kann nur ein Kurzwort verwenden. Es ist möglich dass mehrere Kurzwörter geeignet sind, aber da nur eines verwendet werden kann, wir bemühen immer nur das geeignetste zu verwenden.

Priorität. Eine ausgewählte Option hat immer Vorrang vor eine nicht ausgewählte Option. Wenn beispielsweise mehrere Kurzwörter im Spiel sind, aber nur eines davon als blockiert festgelegt ist, die Anfrage trotzdem blockiert wird sein.

Menschliche Endpunkte und Cloud-Service. Cloud-Service können sich auf Webhosting-Anbieter, Serverfarmen, Rechenzentren, oder eine Reihe anderer Dinge beziehen. Menschliche Endpunkt bezieht sich auf die Mittel mit denen ein Mensch auf das Internet zugreift, beispielsweise über einen Internetdienstanbieter. Ein Netzwerk bietet normalerweise nur eine oder das andere, aber manchmal bietet beides. Wir bemühen potenzielle menschliche Endpunkte niemals als Cloud-Service zu identifizieren. Daher ein Cloud-Service als etwas anderes identifiziert werden kann wenn sein Bereiche von bekannten menschlichen Endpunkten geteilt wird. Ebenso, wir bemühen immer zum Cloud-Service, deren Bereiche mit keiner bekannten Menschlichen-Endpunkten geteilt werden, als Cloud-Service zu identifizieren. Daher eine Anfrage explizit als Cloud-Service identifizierte, wahrscheinlich ihren Bereich geteilt wird mit keiner bekannten menschlichen Endpunkten. Ebenso, eine Anfrage explizit als Angriffe oder Spam Risiko identifiziert wurde wahrscheinlich ihren Bereich doch teilt. Das Internet ist jedoch ständig in Bewegung, die Zwecke von Netzwerken ändern sich im Laufe der Zeit, und Bereiche werden ständig gekauft oder verkauft, also bleiben Sie aufmerksam und wachsam in Bezug auf Falsch-Positive.

- Die Dauer für die IP-Adressen getrackt werden sollen. Standardeinstellung = 7d0°0′0″ (1 Woche).

- Maximale Anzahl von Verstöße, die eine IP zulassen darf, bevor sie durch IP-Tracking verbannt ist. Standardeinstellung = 10.

- Sollten Module erlaubt sein Tracking-Optionen zu überschreiben? True = Ja [Standardeinstellung]; False = Nein.

- Wenn es zu viele gleichzeitige Versuche gibt auf dieselben Ressourcen zuzugreifen (z.B., gleichzeitige Anforderungen an mehrere PHP-Prozesse auf demselben Computer für dieselben Ressourcen), können einige dieser Versuche fehlschlagen. In dem seltenen und unwahrscheinlichen Fall dass Signaturdateien oder Module hiervon betroffen sind, kann CIDRAM möglicherweise keine wirksame Entscheidung über die Anfrage treffen. Wenn dies geschieht, sollte die Anforderung blockiert werden, und welche HTTP-Statusmeldung sollte CIDRAM senden?

conflict_response

├─0 (Blockieren die Anfrage nicht.): Wenn Sie es vorziehen dass Anfragen nur dann blockiert werden wenn Sie

│ sicher dass sie bösartig sind, oder wenn Sie auf Nummer sicher in Bezug auf

│ Falsche-Positives möchten (auf Kosten dessen, dass gelegentlich

│ unerwünschter Datenverkehr durchkommt), wählen Sie diese. Wenn Sie es

│ vorziehen dass Anfragen blockiert werden wenn Sie nicht sicher ob sie

│ harmlos sind, oder wenn Sie möchten lieber wachsam bleiben (auf Kosten

│ gelegentlicher Falsche-Positives), wählen Sie eine der anderen verfügbaren

│ Optionen.

├─409 (409 Konflikt): Empfohlen für Ressourcenkonflikte (z.B., Zusammenführungskonflikte,

│ Dateizugriffskonflikte, u.s.w.). Nicht in anderen Kontexten empfohlen.

└─429 (429 Too Many Requests (Zu viele Anfragen)): Empfohlen zur Ratenbegrenzung, beim Umgang mit DDoS-Angriffen, und zur

Verhinderung von Netzüberschwemmungen. Nicht in anderen Kontexten

empfohlen.

Konfiguration zur Verifizierung woher Anfragen stammen.

- Kontrollen für die Verifizierung von Anfragen von Suchmaschinen.

search_engines

├─Amazonbot ("Amazonbot")

├─Applebot ("Applebot")

├─Baidu ("* Baiduspider/百度")

├─Bingbot ("* Bingbot")

├─DuckDuckBot ("* DuckDuckBot")

├─Googlebot ("* Googlebot")

├─MojeekBot ("MojeekBot")

├─Neevabot ("* Neevabot")

├─PetalBot ("* PetalBot")

├─Qwantify ("Qwantify/Bleriot")

├─SeznamBot ("SeznamBot")

├─Sogou ("* Sogou/搜狗")

├─Yahoo ("Yahoo/Slurp")

├─Yandex ("* Yandex/Яндекс")

└─YoudaoBot ("YoudaoBot")

Was sind „Positive“ und „Negative“? Das erfolgreiche Ergebnis der Verifizierung der durch eine Anfrage präsentierten Identität könnte als „positiv“ oder „negativ“ beschrieben werden. In dem Fall dass die präsentierte Identität als die wahre Identität bestätigt wird, würde sie als „positiv“ bezeichnet werden. In dem Fall dass die präsentierten Identität als gefälscht bestätigt, würde sie als „negativ“ bezeichnet werden. Ein erfolgloses Ergebnis (z.B., die Verifizierung fehlschlägt, oder die Echtheit der präsentierten Identität kann nicht festgestellt werden) würde jedoch nicht als „positiv“ oder „negativ“ beschrieben. Stattdessen würde ein erfolgloses Ergebnis einfach als nicht verifiziert beschrieben. Wenn kein Versuch unternommen wird für die durch eine Anfrage präsentierte Identität zu verifizieren, würde die Anfrage ebenfalls als nicht verifiziert beschrieben. Die Begriffe sind nur in dem Kontext sinnvoll, in dem die durch eine Anfrage präsentierte Identität anerkannt wird und daher der Verifizierung möglich ist. In dem Fall in denen die präsentierte Identität nicht mit den oben bereitgestellten Optionen übereinstimmt, oder wenn keine Identität präsentiert wird, werden die oben bereitgestellten Optionen irrelevant.

Was sind „Single-Hit-Bypässe“? In einigen Fällen kann eine positiv verifizierte Anfrage aufgrund der Signaturdateien, Module, oder anderer Bedingungen der Anfrage immer noch blockiert werden, und Bypässe können erforderlich sein um Falsch-Positive zu vermeiden. In dem Fall in dem eine Bypass genau einen Verstoß behandeln beabsichtigt ist, nicht mehr und nicht weniger, könnte solche eine Bypass als „Single-Hit-Bypass“ beschrieben werden.

- Diese Option hat einen entsprechenden Bypass unter

bypasses➡used. Es wird empfohlen sicherzustellen dass das Kontrollkästchen für die entsprechende Bypass genauso markiert ist wie das Kontrollkästchen für den Versuch aus diese Option zu überprüfen.

- Kontrollen für die Verifizierung von Anfragen von Social-Media-Plattformen.

social_media

├─Embedly ("* Embedly")

├─Facebook ("** Facebook")

├─Pinterest ("* Pinterest")

├─Snapchat ("* Snapchat")

└─Twitterbot ("*!! Twitterbot")

Was sind „Positive“ und „Negative“? Das erfolgreiche Ergebnis der Verifizierung der durch eine Anfrage präsentierten Identität könnte als „positiv“ oder „negativ“ beschrieben werden. In dem Fall dass die präsentierte Identität als die wahre Identität bestätigt wird, würde sie als „positiv“ bezeichnet werden. In dem Fall dass die präsentierten Identität als gefälscht bestätigt, würde sie als „negativ“ bezeichnet werden. Ein erfolgloses Ergebnis (z.B., die Verifizierung fehlschlägt, oder die Echtheit der präsentierten Identität kann nicht festgestellt werden) würde jedoch nicht als „positiv“ oder „negativ“ beschrieben. Stattdessen würde ein erfolgloses Ergebnis einfach als nicht verifiziert beschrieben. Wenn kein Versuch unternommen wird für die durch eine Anfrage präsentierte Identität zu verifizieren, würde die Anfrage ebenfalls als nicht verifiziert beschrieben. Die Begriffe sind nur in dem Kontext sinnvoll, in dem die durch eine Anfrage präsentierte Identität anerkannt wird und daher der Verifizierung möglich ist. In dem Fall in denen die präsentierte Identität nicht mit den oben bereitgestellten Optionen übereinstimmt, oder wenn keine Identität präsentiert wird, werden die oben bereitgestellten Optionen irrelevant.

Was sind „Single-Hit-Bypässe“? In einigen Fällen kann eine positiv verifizierte Anfrage aufgrund der Signaturdateien, Module, oder anderer Bedingungen der Anfrage immer noch blockiert werden, und Bypässe können erforderlich sein um Falsch-Positive zu vermeiden. In dem Fall in dem eine Bypass genau einen Verstoß behandeln beabsichtigt ist, nicht mehr und nicht weniger, könnte solche eine Bypass als „Single-Hit-Bypass“ beschrieben werden.

- Diese Option hat einen entsprechenden Bypass unter

bypasses➡used. Es wird empfohlen sicherzustellen dass das Kontrollkästchen für die entsprechende Bypass genauso markiert ist wie das Kontrollkästchen für den Versuch aus diese Option zu überprüfen.

** Erfordert ASN-Lookup-Funktionalität (z.B., über das IP-API-Modul oder BGPView-Modul).

*!! Aufgrund von iMessage Falsch-Positive zu verursachen Wahrscheinlichkeit Hohe ist.

- Kontrollen für die Verifizierung die anderer Arten von Anfragen sofern möglich.

other

├─AdSense ("AdSense")

├─AmazonAdBot ("* AmazonAdBot")

├─ChatGPT-User ("!! ChatGPT-User")

├─GPTBot ("!! GPTBot")

└─Grapeshot ("* Oracle Data Cloud Crawler (Grapeshot)")

Was sind „Positive“ und „Negative“? Das erfolgreiche Ergebnis der Verifizierung der durch eine Anfrage präsentierten Identität könnte als „positiv“ oder „negativ“ beschrieben werden. In dem Fall dass die präsentierte Identität als die wahre Identität bestätigt wird, würde sie als „positiv“ bezeichnet werden. In dem Fall dass die präsentierten Identität als gefälscht bestätigt, würde sie als „negativ“ bezeichnet werden. Ein erfolgloses Ergebnis (z.B., die Verifizierung fehlschlägt, oder die Echtheit der präsentierten Identität kann nicht festgestellt werden) würde jedoch nicht als „positiv“ oder „negativ“ beschrieben. Stattdessen würde ein erfolgloses Ergebnis einfach als nicht verifiziert beschrieben. Wenn kein Versuch unternommen wird für die durch eine Anfrage präsentierte Identität zu verifizieren, würde die Anfrage ebenfalls als nicht verifiziert beschrieben. Die Begriffe sind nur in dem Kontext sinnvoll, in dem die durch eine Anfrage präsentierte Identität anerkannt wird und daher der Verifizierung möglich ist. In dem Fall in denen die präsentierte Identität nicht mit den oben bereitgestellten Optionen übereinstimmt, oder wenn keine Identität präsentiert wird, werden die oben bereitgestellten Optionen irrelevant.

Was sind „Single-Hit-Bypässe“? In einigen Fällen kann eine positiv verifizierte Anfrage aufgrund der Signaturdateien, Module, oder anderer Bedingungen der Anfrage immer noch blockiert werden, und Bypässe können erforderlich sein um Falsch-Positive zu vermeiden. In dem Fall in dem eine Bypass genau einen Verstoß behandeln beabsichtigt ist, nicht mehr und nicht weniger, könnte solche eine Bypass als „Single-Hit-Bypass“ beschrieben werden.

- Diese Option hat einen entsprechenden Bypass unter

bypasses➡used. Es wird empfohlen sicherzustellen dass das Kontrollkästchen für die entsprechende Bypass genauso markiert ist wie das Kontrollkästchen für den Versuch aus diese Option zu überprüfen.

!! Die meisten Benutzer möchten wahrscheinlich dass dies blockiert wird, unabhängig davon ob es echt oder gefälscht ist. Dies kann dadurch erreicht werden, dass „versuchen zu verifizieren“ nicht ausgewählt wird und „nicht verifizierte Anfragen blockieren“ ausgewählt wird. Da einige Benutzer jedoch möglicherweise in der Lage sein möchten, solche Anfragen zu verifizieren (um Negative zu blockieren und gleichzeitig Positive zuzulassen), werden hier Optionen für die Bearbeitung solcher Anfragen bereitgestellt, anstatt solche Anfragen über Module blockieren.

- Kontrollen zum Anpassen anderer Funktionen im Zusammenhang mit der Verifizierung.

adjust

├─Negatives ("Blockierte Negative")

└─NonVerified ("Blockierte nicht verifizierte")

Konfiguration für ReCaptcha (bietet eine Möglichkeit für Menschen den Zugang wiederherzustellen, wenn sie blockiert sind).

- Wann sollte das CAPTCHA angeboten werden? Hinweis: Whitelist markierte oder verifizierte und nicht blockierte Anfragen müssen niemals ein CAPTCHA abschließen. Auch: CAPTCHAs können eine nützliche zusätzliche Schutzebene gegen Bots und verschiedene Arten von böswilligen automatisierten Anfragen bieten, aber bieten keinen Schutz gegen böswilligen Menschen.

usemode

├─0 (Noch nie !!!)

├─1 (Nur wenn blockiert, innerhalb des Signaturgrenze, und nicht verbannt.)

├─2 (Nur wenn blockiert, speziell für die Verwendung markiert, innerhalb der Signaturgrenze, und nicht verbannt.)

├─3 (Nur wenn innerhalb des Signaturgrenze, und nicht verbannt (unabhängig ob blockiert).)

├─4 (Nur wenn nicht blockiert.)

├─5 (Nur wenn nicht blockiert, oder wenn speziell für die Verwendung markiert, innerhalb der Signaturgrenze, und nicht verbannt.)

└─6 (Nur wenn nicht blockiert, bei Anfragen für sensible Seiten.)

- Sperren Sie CAPTCHA auf IPs?

- Sperren Sie CAPTCHA auf Benutzer?

- Dieser Wert befindet sich im Dashboard für Ihren CAPTCHA-Dienst.

Siehe auch:

- Dieser Wert befindet sich im Dashboard für Ihren CAPTCHA-Dienst.

Siehe auch:

- Anzahl der Stunden an die sich CAPTCHA-Instanzen erinnern sollten. Standardeinstellung = 720 (1 Monat).

- Protokollieren Sie alle CAPTCHA versucht? Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Maximal zulässige Anzahl von Signaturen, bevor das CAPTCHA-Angebot zurückgezogen wird. Standardeinstellung = 1.

- Welche API soll verwendet werden?

api

├─V2 ("V2 (Kontrollkästchen)")

└─Invisible ("V2 (Unsichtbar)")

- Cookie-Warnung anzeigen? True = Ja [Standardeinstellung]; False = Nein.

- API-Nachricht anzeigen? True = Ja [Standardeinstellung]; False = Nein.

- Welcher Statuscode sollte verwendet werden, wenn nicht-blockierte CAPTCHAs Anforderungen angezeigt werden?

nonblocked_status_code

├─200 (200 OK): Wenigsten robust, aber benutzerfreundlichsten. Automatisierte Anfragen

│ werden dies höchstwahrscheinlich als erfolgreich interpretieren.

├─403 (403 Forbidden (Verboten)): Robuster, aber weniger benutzerfreundlich. Empfohlen für die meisten

│ allgemeinen Umstände.

├─418 (418 I'm a teapot (Ich bin eine Teekanne)): Bezieht sich auf einen Aprilscherz (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). Es ist sehr

│ unwahrscheinlich, dass es von einem Client, Bot, Browser, oder anderem

│ verstanden wird. Zur Unterhaltung und Bequemlichkeit bereitgestellt, aber

│ nicht allgemein empfohlen.

├─429 (429 Too Many Requests (Zu viele Anfragen)): Empfohlen zur Ratenbegrenzung, beim Umgang mit DDoS-Angriffen, und zur

│ Verhinderung von Netzüberschwemmungen. Nicht in anderen Kontexten

│ empfohlen.

└─451 (451 Unavailable For Legal Reasons (Aus rechtlichen Gründen nicht verfügbar)): Empfohlen beim Blockieren vor allem aus rechtlichen Gründen. Nicht in

anderen Kontexten empfohlen.

Konfiguration für HCaptcha (bietet eine Möglichkeit für Menschen den Zugang wiederherzustellen, wenn sie blockiert sind).

- Wann sollte das CAPTCHA angeboten werden? Hinweis: Whitelist markierte oder verifizierte und nicht blockierte Anfragen müssen niemals ein CAPTCHA abschließen. Auch: CAPTCHAs können eine nützliche zusätzliche Schutzebene gegen Bots und verschiedene Arten von böswilligen automatisierten Anfragen bieten, aber bieten keinen Schutz gegen böswilligen Menschen.

usemode

├─0 (Noch nie !!!)

├─1 (Nur wenn blockiert, innerhalb des Signaturgrenze, und nicht verbannt.)

├─2 (Nur wenn blockiert, speziell für die Verwendung markiert, innerhalb der Signaturgrenze, und nicht verbannt.)

├─3 (Nur wenn innerhalb des Signaturgrenze, und nicht verbannt (unabhängig ob blockiert).)

├─4 (Nur wenn nicht blockiert.)

├─5 (Nur wenn nicht blockiert, oder wenn speziell für die Verwendung markiert, innerhalb der Signaturgrenze, und nicht verbannt.)

└─6 (Nur wenn nicht blockiert, bei Anfragen für sensible Seiten.)

- Sperren Sie CAPTCHA auf IPs?

- Sperren Sie CAPTCHA auf Benutzer?

- Dieser Wert befindet sich im Dashboard für Ihren CAPTCHA-Dienst.

Siehe auch:

- Dieser Wert befindet sich im Dashboard für Ihren CAPTCHA-Dienst.

Siehe auch:

- Anzahl der Stunden an die sich CAPTCHA-Instanzen erinnern sollten. Standardeinstellung = 720 (1 Monat).

- Protokollieren Sie alle CAPTCHA versucht? Geben Sie einen Dateinamen an oder lassen Sie die Option zum Deaktivieren leer.

Nützlicher Tipp: Sie können den Namen der Protokolldateien Datums-/Uhrzeitinformationen hinzufügen, indem Sie Platzhalter für das Zeitformat verwenden. Verfügbare Platzhalter für Zeitformate werden bei general➡time_format angezeigt.

- Maximal zulässige Anzahl von Signaturen, bevor das CAPTCHA-Angebot zurückgezogen wird. Standardeinstellung = 1.

- Welche API soll verwendet werden?

api

├─V1 ("V1")

└─Invisible ("V1 (Unsichtbar)")

- Cookie-Warnung anzeigen? True = Ja [Standardeinstellung]; False = Nein.

- API-Nachricht anzeigen? True = Ja [Standardeinstellung]; False = Nein.

- Welcher Statuscode sollte verwendet werden, wenn nicht-blockierte CAPTCHAs Anforderungen angezeigt werden?

nonblocked_status_code

├─200 (200 OK): Wenigsten robust, aber benutzerfreundlichsten. Automatisierte Anfragen

│ werden dies höchstwahrscheinlich als erfolgreich interpretieren.

├─403 (403 Forbidden (Verboten)): Robuster, aber weniger benutzerfreundlich. Empfohlen für die meisten

│ allgemeinen Umstände.

├─418 (418 I'm a teapot (Ich bin eine Teekanne)): Bezieht sich auf einen Aprilscherz (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). Es ist sehr

│ unwahrscheinlich, dass es von einem Client, Bot, Browser, oder anderem

│ verstanden wird. Zur Unterhaltung und Bequemlichkeit bereitgestellt, aber

│ nicht allgemein empfohlen.

├─429 (429 Too Many Requests (Zu viele Anfragen)): Empfohlen zur Ratenbegrenzung, beim Umgang mit DDoS-Angriffen, und zur

│ Verhinderung von Netzüberschwemmungen. Nicht in anderen Kontexten

│ empfohlen.

└─451 (451 Unavailable For Legal Reasons (Aus rechtlichen Gründen nicht verfügbar)): Empfohlen beim Blockieren vor allem aus rechtlichen Gründen. Nicht in

anderen Kontexten empfohlen.

Konfiguration für gesetzliche Anforderungen.

- Pseudonymisieren IP-Adressen beim Schreiben der Protokolldateien? True = Ja [Standardeinstellung]; False = Nein.

- Die Adresse einer relevanten Datenschutz-Bestimmungen, die in der Fußzeile aller generierten Seiten angezeigt werden soll. Geben Sie eine URL ein, oder lassen Sie sie leer, um sie zu deaktivieren.

Konfiguration für Vorlagen und Themen.

- Standard-Thema für CIDRAM zu verwenden.

theme

├─default ("Default")

├─bluemetal ("Blue Metal")

├─fullmoon ("Full Moon")

├─moss ("Moss")

├─primer ("Primer")

├─primerdark ("Primer Dark")

├─rbi ("Red-Blue Inverted")

├─slate ("Slate")

└─…Andere

- Schriftvergrößerung. Standardeinstellung = 1.

- CSS-Datei URL für benutzerdefinierte Themen.

- Der Seitentitel, der für Blockereignisse angezeigt werden soll.

block_event_title

├─CIDRAM ("CIDRAM")

├─denied ("Zugriff verweigert!")

└─…Andere

- Der Seitentitel, der für CAPTCHA-Anforderungen angezeigt werden soll.

captcha_title

├─CIDRAM ("CIDRAM")

└─…Andere

- Als HTML ganz am Anfang aller "Zugriff verweigert"-Seiten eingefügt. Dies kann nützlich sein, wenn Sie auf allen solchen Seiten ein Website-Logo, einen personalisierten Header, Skripte, oder ähnliches einfügen möchten.

- Als HTML ganz am Unten aller "Zugriff verweigert"-Seiten eingefügt. Dies kann nützlich sein, wenn Sie auf allen solchen Seiten einen rechtlichen Hinweis, einen Kontaktlink, Geschäftsinformationen, oder ähnliches einfügen möchten.

Konfiguration für Ratenbegrenzung (nicht für den allgemeinen Gebrauch empfohlen).

- Die maximal zulässige Bandbreite innerhalb der Zulassungsperiode, bevor die Ratenbegrenzung für zukünftige Anforderungen aktiviert wird. Ein Wert von 0 deaktiviert diese Art der Ratenbegrenzung. Standardeinstellung = 0KB.

- Die maximale Anzahl von Anforderungen, die innerhalb der Zulassungsperiode zulässig sind, bevor die Ratenbegrenzung für zukünftige Anforderungen aktiviert wird. Ein Wert von 0 deaktiviert diese Art der Ratenbegrenzung. Standardeinstellung = 0.

- Die Präzision für das Monitoring der IPv4-Nutzung. Der Wert spiegelt die CIDR-Blockgröße. Für beste Präzision auf 32 einstellen. Standardeinstellung = 32.

- Die Präzision für das Monitoring der IPv6-Nutzung. Der Wert spiegelt die CIDR-Blockgröße. Für beste Präzision auf 128 einstellen. Standardeinstellung = 128.

- Die Dauer um die Nutzung zu überwachen. Standardeinstellung = 0°0′0″.

- Ausnahmen (d.h., Anfragen die nicht ratenbegrenzt sein sollten). Nur relevant wenn die Ratenbegrenzung aktiviert ist.

exceptions

├─Whitelisted ("Anfragen die als auf der Whitelist markiert sind")

├─Verified ("Verifizierte Suchmaschinen und Social Media Anfragen")

└─FE ("Anfragen an das CIDRAM-Front-End")

- Sollten Kontingente für verschiedene Domains und Hosts getrennt oder geteilt werden? True = Quoten werden getrennt. False = Quoten werden geteilt [Standardeinstellung].

Zusätzliche Cache-Optionen. Hinweis: Das Ändern dieser Werte kann Sie möglicherweise ausloggen.

- Dieser Wert hier wird zu allen Cache-Eintragsschlüsseln vorangestellt. Standardeinstellung = „CIDRAM_“. Wenn mehrere Installationen auf demselben Server vorhanden sind, kann dies nützlich sein, um ihre Caches getrennt zu halten.

- Dies gibt an, ob APCu für das Caching verwendet werden soll. Standardeinstellung = True.

- Dies gibt an, ob Memcached für das Caching verwendet werden soll. Standardeinstellung = False.

- Dies gibt an, ob Redis für das Caching verwendet werden soll. Standardeinstellung = False.

- Dies gibt an, ob PDO für das Caching verwendet werden soll. Standardeinstellung = False.

- Memcached Hostwert. Standardeinstellung = „localhost“.

- Memcached Portwert. Standardeinstellung = „11211“.

- Redis Hostwert. Standardeinstellung = „localhost“.

- Redis Portwert. Standardeinstellung = „6379“.

- Redis Timeout-Wert. Standardeinstellung = „2.5“.

- Redis Datenbanknummer. Standardeinstellung = 0. Hinweis: Mit Redis Cluster können keine anderen Werte als 0 verwendet werden.

- PDO DSN-Wert. Standardeinstellung = „mysql:dbname=cidram;host=localhost;port=3306“.

FAQ. Was ist ein „PDO DSN“? Wie kann ich PDO mit CIDRAM verwenden?

- PDO Nutzername.

- PDO Passwort.

Die Konfiguration für die Standard-Signatur-Bypässe.

- Welche Bypässe sollten verwendet werden?

used

├─AbuseIPDB ("AbuseIPDB")

├─AmazonAdBot ("AmazonAdBot")

├─Baidu ("Baiduspider/百度")

├─Bingbot ("Bingbot")

├─DuckDuckBot ("DuckDuckBot")

├─Embedly ("Embedly")

├─Feedbot ("Feedbot")

├─Feedspot ("Feedspot")

├─GoogleFiber ("Google Fiber")

├─Googlebot ("Googlebot")

├─Grapeshot ("Grapeshot")

├─Jetpack ("Jetpack")

├─Neevabot ("Neevabot")

├─PetalBot ("PetalBot")

├─Pinterest ("Pinterest")

├─Redditbot ("Redditbot")

├─Skype ("Skype URL Preview")

├─Snapchat ("Snapchat")

├─Sogou ("Sogou/搜狗")

└─Yandex ("Yandex/Яндекс")

Siehe auch:

Alle IPv4-Signaturen folgen dem Format: xxx.xxx.xxx.xxx/yy [Funktion] [Param].

xxx.xxx.xxx.xxxist der Anfang des CIDR-Block (die Oktette der ursprünglichen IP-Adresse in dem Block).yyist die CIDR-Block-Größe [1-32].[Funktion]weist das Skript an, was mit der Signatur zu tun ist (wie der Signatur zu betrachten).[Param]ist für jeden Zusätzlichen Parameter der für[Funktion]erforderlich sein können.

Alle IPv6-Signaturen folgen dem Format: xxx.xxx.xxx.xxx/yy [Funktion] [Param].

xxxx:xxxx:xxxx:xxxx::xxxxist der Anfang des CIDR-Block (die Oktette der ursprünglichen IP-Adresse in dem Block). Sowohl die Komplette Notation als auch die abgekürzt Notation sind akzeptabel (und jeder MUSS den entsprechenden und relevanten Standards für die IPv6-Notation folgen, aber mit einer Ausnahme: Eine IPv6-Adresse darf nie mit einer Abkürzung beginnen wenn es in einer Signatur für dieses Skript verwendet wird, aufgrund der Art und Weise wie CIDRs durch das Script rekonstruiert; Beispielsweise,::1/128ausgedrückt sollte sein, wenn sie in einer Signatur verwendet werden, als0::1/128, und::0/128ausgedrückt als0::/128).yyist die CIDR-Block-Größe [1-128].[Funktion]weist das Skript an, was mit der Signatur zu tun ist (wie der Signatur zu betrachten).[Param]ist für jeden Zusätzlichen Parameter der für[Funktion]erforderlich sein können.

Die Signaturdateien für CIDRAM SOLLTEN Unix-Stil-Zeilenumbrüche verwenden (%0A, oder \n)! Andere Arten/Stile von Zeilenumbrüchen (z.B., Windows %0D%0A oder \r\n Zeilenumbrüche, Mac %0D oder \r Zeilenumbrüche, u.s.w.) können verwendet werden, sind jedoch NICHT bevorzugt. Nicht-Unix-Stil-Zeilenumbrüche werden durch das Skript auf Unix-Stil-Zeilenumbrüche normalisiert.

Präzise und korrekte CIDR-Notation ist erforderlich, andernfalls wird das Skript die Signaturen NICHT erkennen. Zusätzlich, alle CIDR-Signaturen dieses Skript MÜSSEN mit einer IP-Adresse beginnen deren IP-Nummer gleichmäßig geteilt in die Blockteilung dargestellt durch ihre CIDR-Blockgröße werden kann (z.B., wenn Sie alle IPs blockieren von 10.128.0.0 nach 11.127.255.255 wollten, 10.128.0.0/8 wurde erkennen durch das Skript NICHT, aber 10.128.0.0/9 und 11.0.0.0/9 verwendet in Verbindung, WURDE erkennen durch das Skript).

Alles in den Signaturdateien nicht als Signatur noch Signatur-bezogene Syntax anerkannt durch das Skript wird IGNORIERT, dies bedeutet dass sie jegliche nicht Signatur in die Signaturdateien schreiben können, ohne dass das Script in seiner Funktionalität beschädigt wird. Kommentare sind in den Signaturdateien akzeptabel, und keine weite spezielle Formatierung für diese erforderlich. Kommentare mit Rauten ('#') wie in der Shell wird bevorzugt, aber nicht gefordert. Kommentare auf diesen weg zu kennzeichnen hilft IDEs Kommentare auch visuell als solche zu kennzeichen.

Die möglichen Werte für [Funktion] sind wie folgt:

- Run

- Whitelist

- Greylist

- Deny

Wenn „Run“ verwendet wird, wenn die Signatur ausgelöst wird, das Skript ausgeführt (mittels require_once) welches durch [Param] angegeben wurde (das Arbeitsverzeichnis sollte das Verzeichnis "/vault/" des Skripts sein).

Beispiel: 127.0.0.0/8 Run example.php

Das kann nützlich sein wenn Sie für einige spezifische IPs und/oder CIDRs eigene PHP-Scripte ausführen möchten.

Wenn „Whitelist“ verwendet wird, wenn die Signatur ausgelöst wird, wird das Script alle Erkennungen zurücksetzen (wenn es Entdeckungen gab) und bricht die Testfunktion ab. [Param] wird ignoriert. Diese Funktion entspricht dem Whitelisting einer bestimmten IP oder CIDR so dass keine Erkennung stattfindet.

Beispiel: 127.0.0.1/32 Whitelist

Wenn „Greylist“ verwendet wird, wenn die Signatur ausgelöst wird, wird das Skript alle Erkennungen zurücksetzen (wenn es irgendwelche Entdeckungen gab) und springt zur nächsten Signaturdatei, um die Verarbeitung fortzusetzen. [Param] wird ignoriert.

Beispiel: 127.0.0.1/32 Greylist

Wenn „Deny“ verwendet wird, wenn die Signatur ausgelöst wird, vorausgesetzt keine Whitelist-Signatur für die angegebene IP-Adresse und/oder angegebene CIDR ausgelöst wurde, wird der Zugriff auf die geschützte Seite verweigert. „Deny“ ist was Sie verwenden möchten, um tatsächlich eine IP-Adresse und/oder CIDR zu blockieren. Wenn eine Signatur asugelöst wird, die „Deny“ verwendet, wird die „Zugriff verweigert“ Seite generiert und die Anforderung an die geschützte Seite getötet.

Der [Param]-Wert welcher von „Deny“ akzeptiert udn verarbeitet wird wird auf der „Zugriff verweigert“ Seite verwendet und wird dem Kunden/Benutzer als Sperrgrund zur Verfügung gestellt. Es kann ein kurzer und einfacher Satz sein um zu erklären, warum Sie sich dazu entschieden haben, diese Blockierregel zu erstellen (alles sollte genügen, sogar eine einfaches „Ich will Sie nicht auf meiner Website“), oder eines von einer Handvoll von Kurzwörter welche von dem Script zur Verfügung gestellt werden.

Die vorbereiteten Erklärungen haben L10N-Unterstützung und können durch das Skript übersetzt werden. Dies geschieht basierend auf der Sprache welche Sie in der lang Richtlinie der Skript-Konfiguration angeben. Zusätzlich, können Sie das Skript anweisen dies für „Deny“ Signaturen zu ignorieren, basierend auf ihrem [Param]-Wert (wenn sie diese Kurzwörter verwenden) über die in der Skript-Konfiguration spezifizierten Richtlinien (jedes Kurzwort hat eine entsprechende Richtlinie für die entsprechenden Signaturen diese entweder zu verarbeiten oder zu ignorieren). [Param]-Werte welche diese Kurzwörter nicht verwenden haben jedoch keine L10N-Unterstützung, und werden daher nicht NICHT durch das Skript übersetzt, und sind des weiteren nicht direkt durch die Skript-Konfiguration kontrollierbar.

Die verfügbaren Kurzwörter sind:

- Attacks ("Angriffe")

- Bogon ("Bogon-IP")

- Cloud ("Cloud-Service")

- Generic ("Generisch")

- Legal ("Gesetzliche")

- Malware ("Malware")

- Proxy ("Proxy-Service")

- Spam ("Spam Risiko")

Die Übersetzungen für die jeweilige Sprache können in der Datei /vault/lang/lang.<sprache>.php eingesehen werden.

Wenn Sie Ihre benutzerdefinierten Signaturen in einzelne Sektionen aufteilen möchten, können Sie diese einzelne Sektionen gegenüber dem Skript identifizieren indem sie einen „Sektions-Tag“ unmittelbar nach dem Signaturen der jeder Sektion, zusammen mit dem Namen ihrer Signatur-Sektion (siehe Beispiel unten), hinzufügen.

# Sektion 1.

1.2.3.4/32 Deny Bogon

2.3.4.5/32 Deny Cloud

4.5.6.7/32 Deny Generic

5.6.7.8/32 Deny Spam

6.7.8.9/32 Deny Proxy

Tag: Sektion 1